Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- CodeCommit

- 기본형

- 개발자

- Docker

- goorm x kakao

- s3

- jvm

- goorm

- Spring Boot

- Cache

- java

- serverless

- orm

- QueryDSL

- 티스토리챌린지

- Redis

- 자격증

- jpa

- MSA

- spring

- backenddeveloper

- bootcamp

- 자바

- aws

- backend

- data

- nosql

- 스터디

- mapping

- 오블완

Archives

- Today

- Total

gony-dev 님의 블로그

Section 10. VPC(Basic) 본문

VPC

- 아주 중요한 파트이니 알아두어야 한다.

- 1개에서 3개 정도 시험에서 나온다.

1. VPC & Subnet Primer

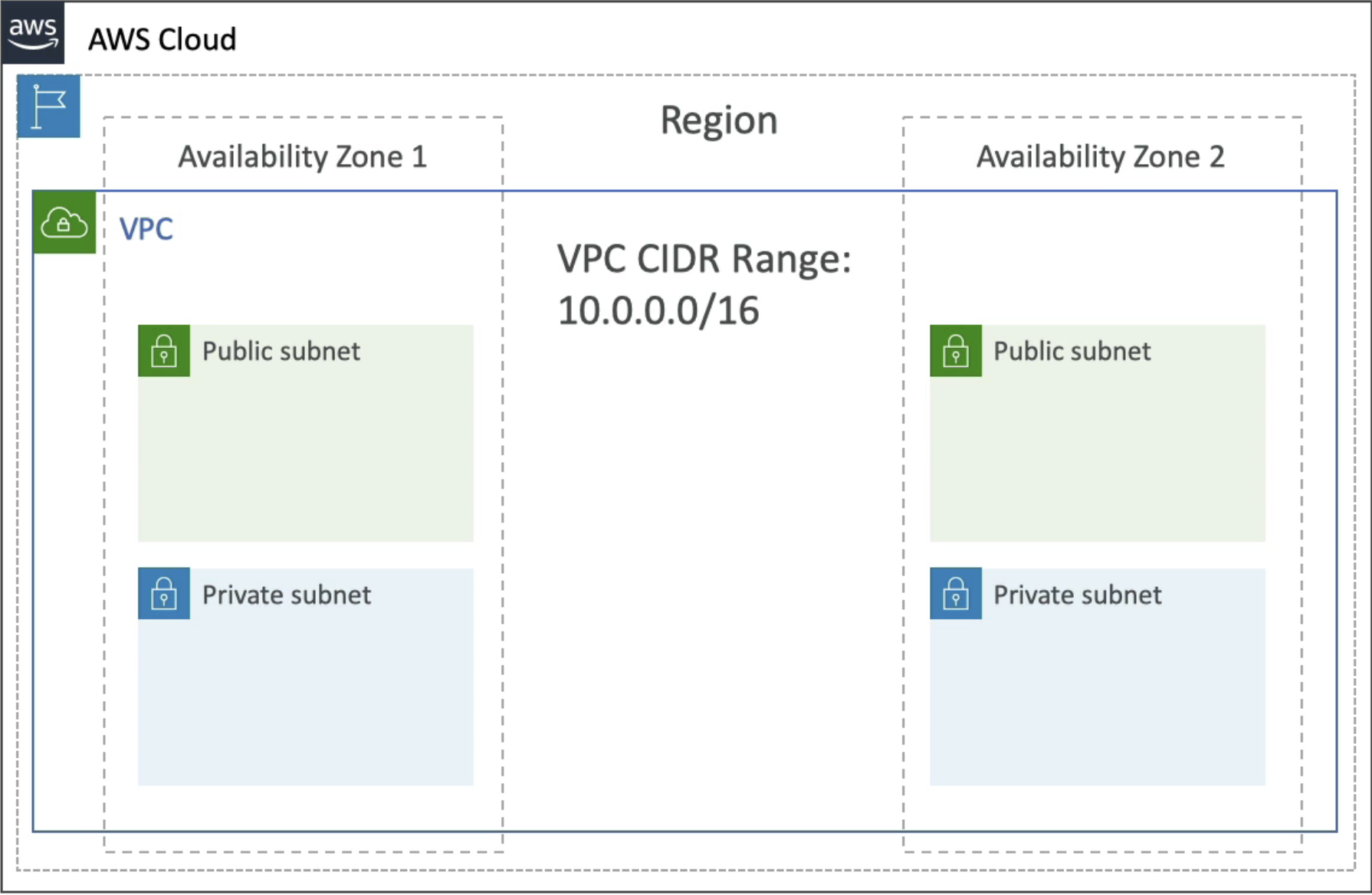

VPC는 Virtual Private Cloud로 AWS 클라우드에 있는 사설 네트워크를 의미한다.

리전 리소스로 AWS 리전이 2개일 때 2개의 다른 VPC를 갖게 된다.

서브넷은 사용자 VPC 안에서 사용자 네트워크를 분할하게 한다.

1. Public Subnet은 인터넷으로부터 허용 가능한 서브넷이다.

2. Private Subent은 인터넷에서 접근할 수 없다.

다른 서브넷과 인터넷을 연결하기 위해, 라우팅 테이블을 사용한다.

VPC의 전체적인 구조는 다음과 같다.

2. Internet Gateway & NAT Gateways

- 인터넷 게이트웨이는 인터넷을 가진 VPC 인스턴스의 연결을 도와준다.

- 공용 서브넷은 인터넷 게이트웨이로 직접 라우팅된다.

- 인터넷에서 사설 서브넷에 있는 웹사이트에 접근하게 하고 싶지 않다면 NAT 게이트웨이를 사용한다.

- NAT gateways와 NAT Instances는 사설 서브넷을 위해 NAT를 제공하며 비공개를 유지한 채로 인터넷에 접근할 수 있게 해준다.

- NAT gateways와 NAT Instances를 공용 서브넷에 배포하고 사설 서브넷에서 NAT Instances나 게이트웨이로 라우팅한다.

3. Network ACL & Security Groups

- NACL

- NACL(Network ACL)은 서브넷을 오고가는 트래픽을 제어하며 허용 규칙과 거부 규칙을 가지고 있다.

- NACL은 서브넷에 연결하며 규칙은 IP 주소 만을 갖기에 이 IP 주소들에서 오는 트래픽은 모두 허용하고 거절한다.

- Stateless

- NACL은 공용 서브넷 방어의 첫 메커니즘으로 서브넷에 존재한다.

- Security Groups

- ENI나 EC2 Instance를 오고 가는 트래픽을 제어하는데 허용 규칙만 가질 수 있다.

- Security Groups은 공용 서브넷 방어의 두 번째 매커니즘에 속한다.

- IP 주소들이나 다른 보안 그룹들만 참조할 수 있다.

- Stateful

- 우리는 지금껏 NACL을 자세히 살펴보지 않았는데 그 이유는 기본 VPC가 있으면 기본 NACL이 모든 출입을 허용하기 때문이다!

- VPC Flow Logs

- 인터페이스로 가는 IP 트래픽의 정보를 획득하는데 이는 VPC 흐름 로그와 서브넷 흐름 로그, ENI 흐름 로그를 포함한다.

- 그러므로 네트워크가 VPC를 통해 지나가면 흐름 로그에 로깅될 것이고 연결성 문제를 해결하는데 도움이 될 것이다.

- 또한 Elastic Load Balacer, EalstiCache, RDS, Aurora 등의 모든 네트워크 정보를 VPC 흐름에서 확인할 수 있다.

- 이 로그 데이터들은 S3나 CloudWatch Logs에 보낼 수 있다.

4. VPC Peering

두 개의 가상의 프라이빗 클라우드가 있다고 가정하자.

이 둘은 각각 다른 계정이 있거나 다른 리전에 있는 상황이다.

우리는 그 둘을 한 네트워크에 있는 것처럼 만들고 싶다! 이때 필요한게 VPC peering이다.

이때 각 VPC에 정의된 IP 범위가 겹치지 않게 해야만 한다.

그리고 서로 각각과 연결이 되어야 한다. 예를 들면 A와 B를 통신하기 위해 가운데에 VPC C를 두어도 서로 연결할 수 없다는 의미이다.

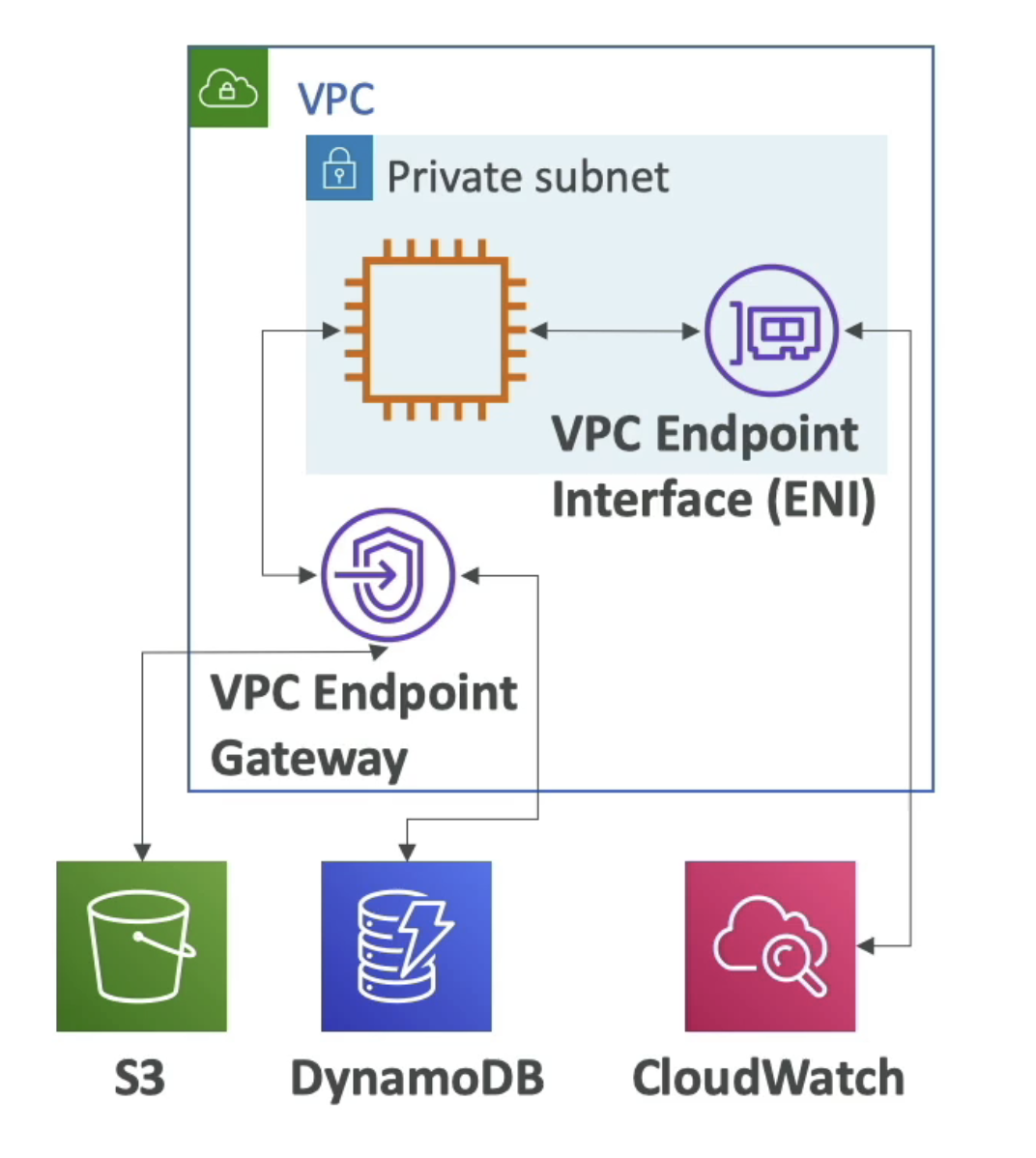

5. VPC Endpoints

- 엔트포인트를 이용하면 AWS 서비스에 연결할 때 프라이빗 네트워크를 이용할 수 있다.

- EC2 Instance가 AWS 서비스를 이용할 때 AWS와 공개적으로 통신한다. 이 때 EC2가 프라이빗하다면 통신도 프라이빗하게 할 필요가 있다는 것이다.

- VPC Endpoint는 S3와 DynamoDB를 통해 설정할 수 있다.

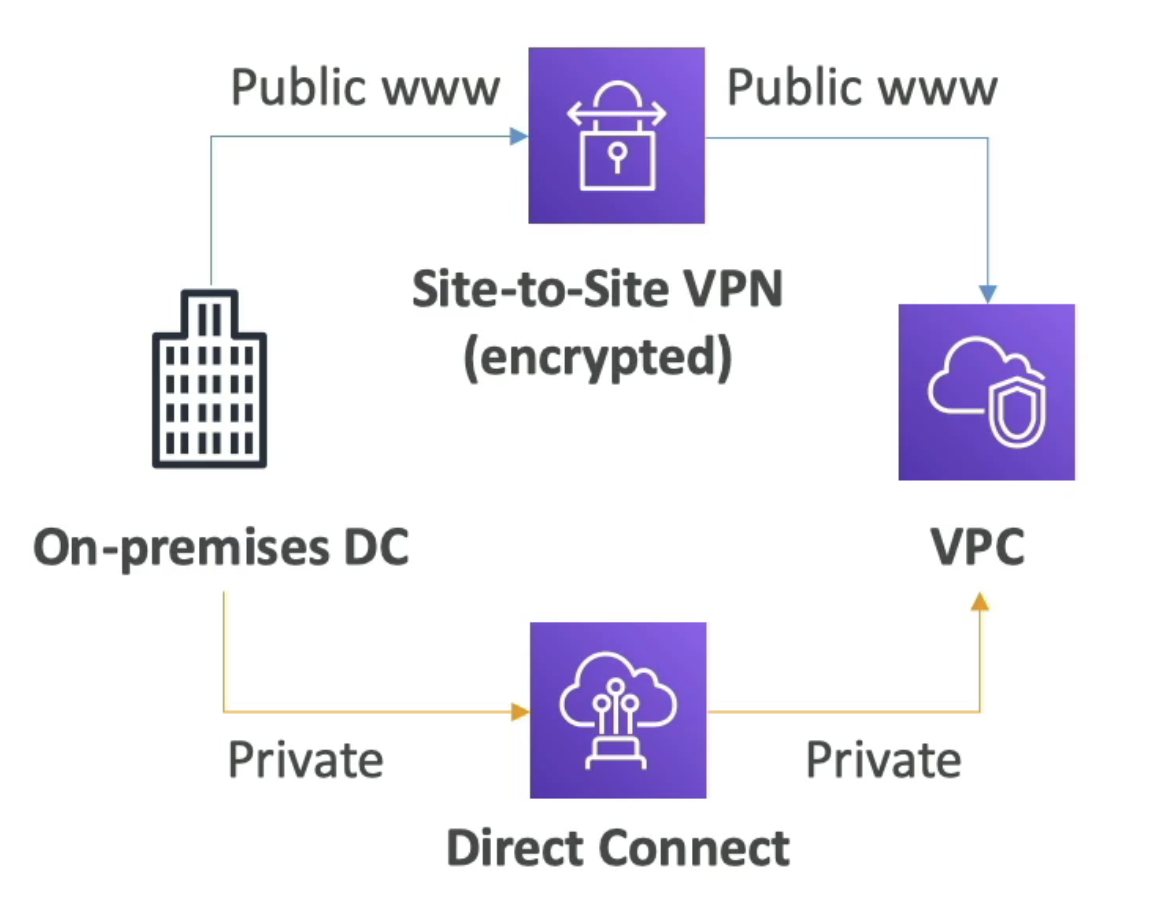

6. Site to Site VPN & Direct Connect

- Site to Site VPN

- 온프레미스 VPN과 AWS를 연결한다.

- 연결은 자동으로 암호화되며 공개 선상에서 이루어진다.

- Direct Connect(DX)

- VPN과 같은 목적을 가지지만 물리적으로 연결된다. 이는 프라이빗 연결을 의미하며 안전하고 빠른 특징이 있다.

- 프라이빗한 연결이 생기기에 완료되기 까지 시간이 걸린다.

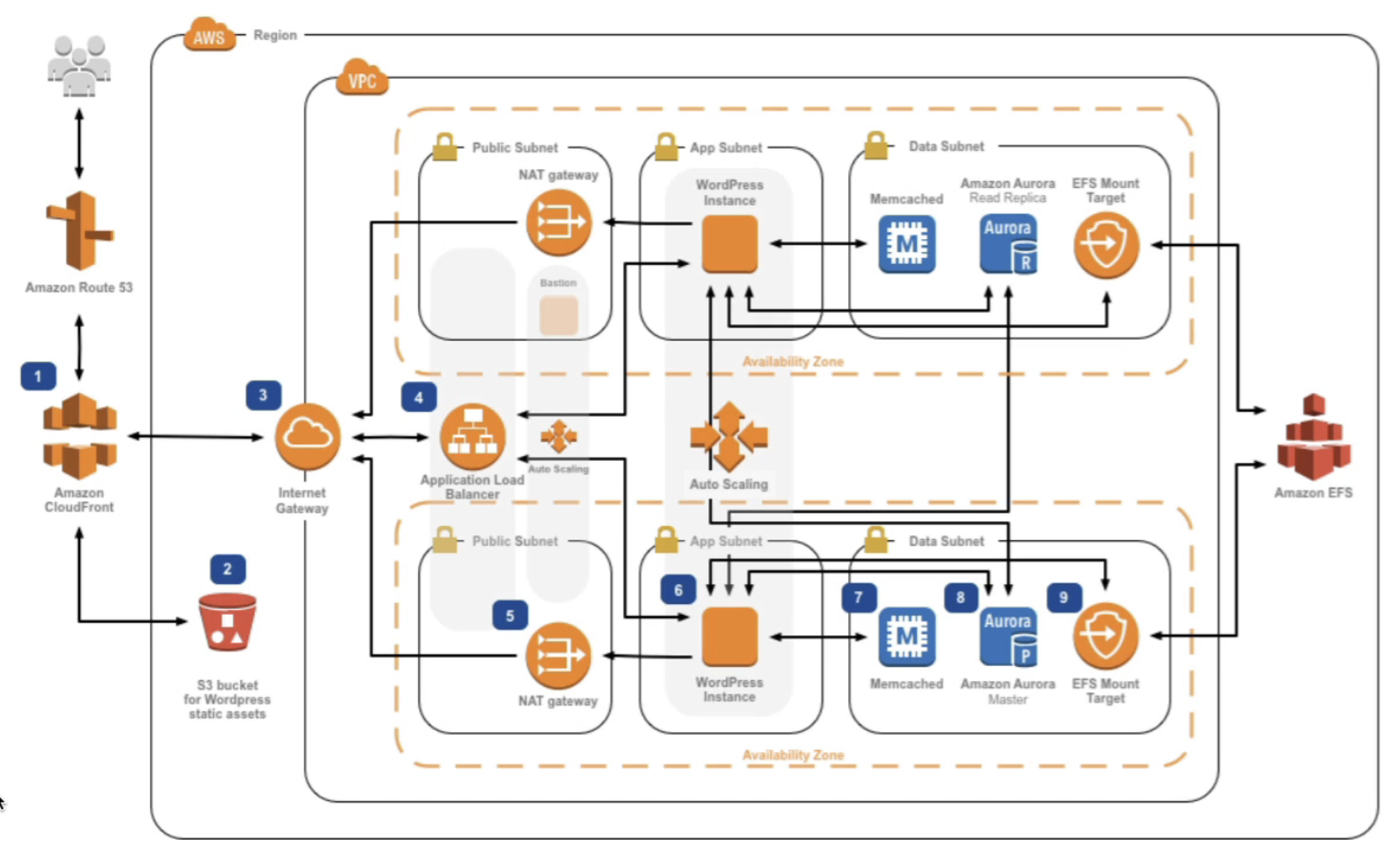

LAMP Stack on EC2

- EC2 Instances에서 실행될 Linux와 EC2 Linux에서 실행될 웹 서버인 아파치, MySQL, PHP를 의미한다.

- 이는 EC2에서 실행되는데 언제든 Redis나 ElastiCache를 추가하여 캐싱 기술을 포함할 수 있다.

- 로컬에서 데이터를 저장하고 캐싱하거나 애플리케이션에서 데이터나 소프트웨어를 사용하기 위해 EBS 드라이브를 EC2 인스턴스에 연결할 수 있다.

WorkPress On AWS

'AWS' 카테고리의 다른 글

| Section 12. AWS CLI, SDK, IAM 역할 및 정책 (1) | 2024.09.26 |

|---|---|

| Section 11. Amazon S3 (0) | 2024.09.26 |

| Section 9. Route 53 (0) | 2024.09.26 |

| Section 8. RDS+Aurora+ElasticCache (0) | 2024.09.26 |

| Section 6. EC2 Instance Storage (1) | 2024.09.25 |